5 Ingredientes de la Seguridad en Shinkansen, Parte 1: Auto-Phishing

En Shinkansen, siempre queremos movernos rápido (no nos queda otra). Y a la vez nunca vamos a querer comprometer la seguridad. ¿Cómo lograr ese equilibrio?

No puedo decirles 😶.

Bueno, no puedo contarles todo (algunas cosas son parte de la salsa secreta, otras son demasiado específicas de Shinkansen). Pero elegimos 5 cosas que sí podemos contar y que además serán muy útiles para adoptarlas en tu equipo o empresa.

Serán 5 entregas, cada una con un tema entretenido por sí mismo:

- Probando el eslabón más débil (Auto-Phishing) 👈🏻 Hoy hablaremos de esto

- Diseñar la seguridad como parte del producto.

- Prevenir con ayuda de robots (Escaneos Automatizados).

- Prevenir con ayuda de humanos (Ethical Hacking).

- Un framework para gestionar la seguridad (en nuestro caso, la ISO 27001).

Probando el eslabón más débil (Auto-Phishing)

El phishing comienza con un mensaje diseñado para engañar a quien lo recibe. Es clásico que sea por correo electrónico, pero también puede ser un SMS, llamada, mensaje en red social, etc. ¿El objetivo? Robar tus credenciales, dinero o información, por ejemplo.

Si bien es chamba de cada quien evitar caer en estafas, a Shinkansen le importa que todos en el equipo seamos buenos identificandolas. Porque si alguien de Shinkansen cae en phishing, la información de la empresa puede quedar expuesta.

Y fíjate que en casi cualquier empresa pasa. Si alguien tiene acceso a leer Slack/Teams, ¿cuanta información sensible puede obtener? Idem con el email, que hoy en día facilita acceso a muchos servicios dentro de una empresa.

Una cadena es tan fuerte como el eslabón más débil. La seguridad de las empresas suele ser tan fuerte como la capacidad del equipo de detectar y evitar caer en phishing. Así que decidimos entrenarnos vía auto-phising. Nos "auto-engañamos".

O mejor dicho, en el equipo de seguridad tratamos de engañar a todo el resto del team 😈. Sirve como ejercicio y como evaluación, al mismo tiempo.

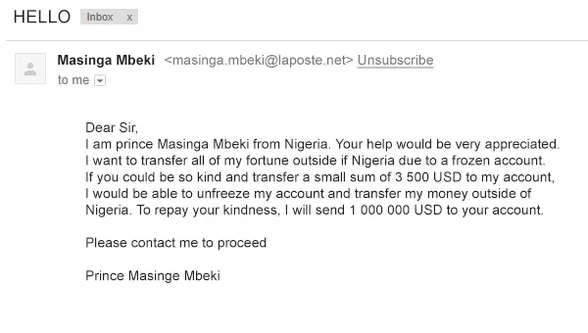

Un clásico del phishing

Este es un ejemplo real de un mensaje usado para estafar a la gente. Un supuesto príncipe nigeriano se presenta, dice que los fondos su cuenta han sido congelados y necesita de tu ayuda. Quiere que le transfieras $3.500 USD para desbloquear sus fondos. A cambio, promete recompensarte con la generosa suma de $1.000.000 USD.

Si lo que promete el príncipe fuera cierto, sería increíble. El problema es que no lo es. Si decidieras ayudarlo y depositaras la suma requerida, pronto descubrirías que dejaría de responder a tus correos... y que tu dinero se habría esfumado para siempre.

Este tipo de mensaje fue muy común en los 90s y los 2000, cuando las estafas (o el phishing) eran más fáciles de detectar. Si recibías un correo de una figura grandiosa—como un príncipe—pidiendo tu ayuda, al menos podías sospechar que algo no cuadraba. Aun así, mucha gente cayó en la trampa en su momento. ¿Habrá podido recuperar sus fondos el príncipe? 🤔

Un mejor (auto)phishing

Hoy, en cambio, los ataques son más sofisticados. Ya no se trata de historias fantasiosas o correos llenos de errores gramaticales, sino que de mensajes que parecen legítimos, enviados desde contactos que parecen ser de confianza y con enlaces y páginas que parecen oficiales.

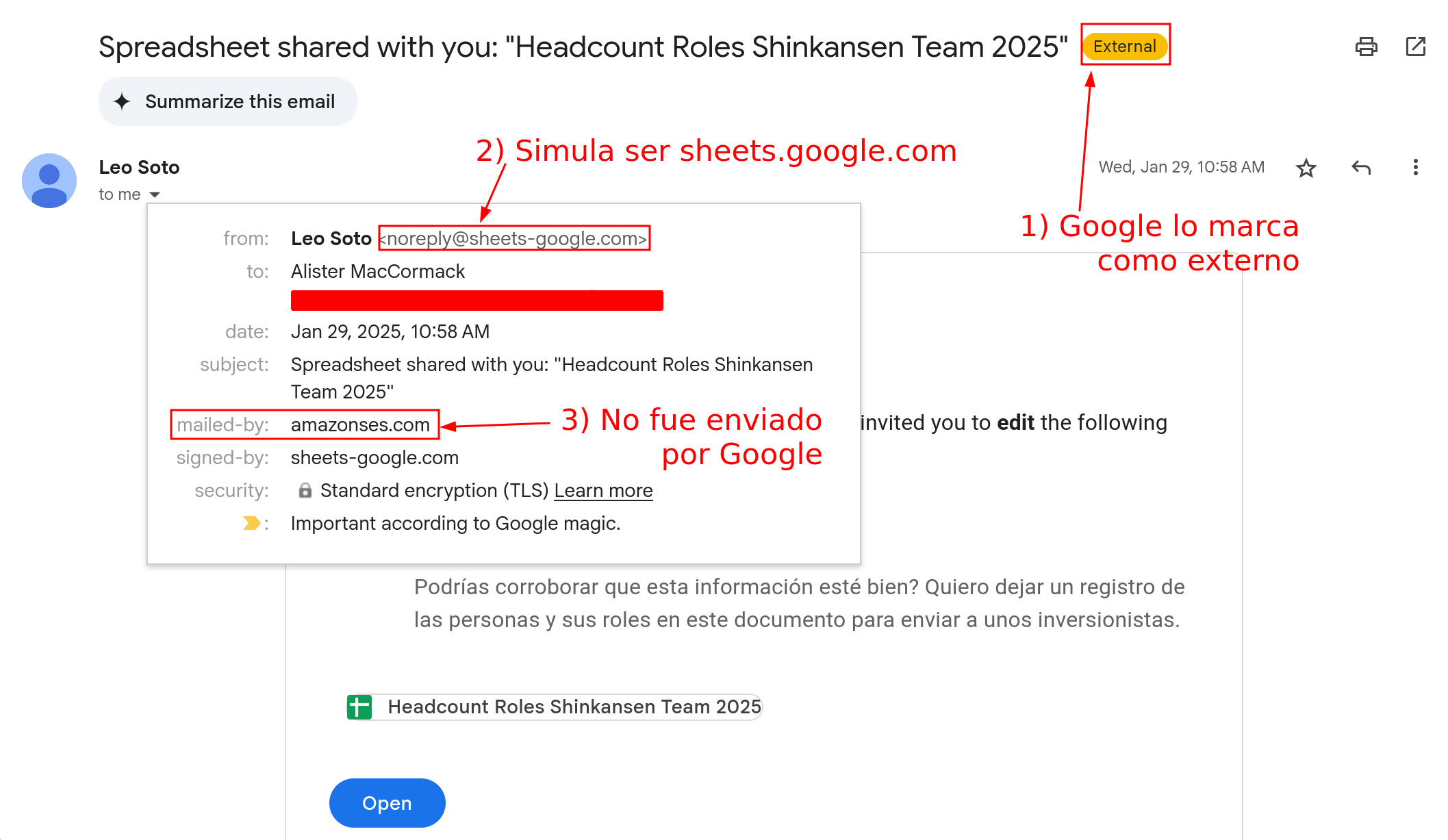

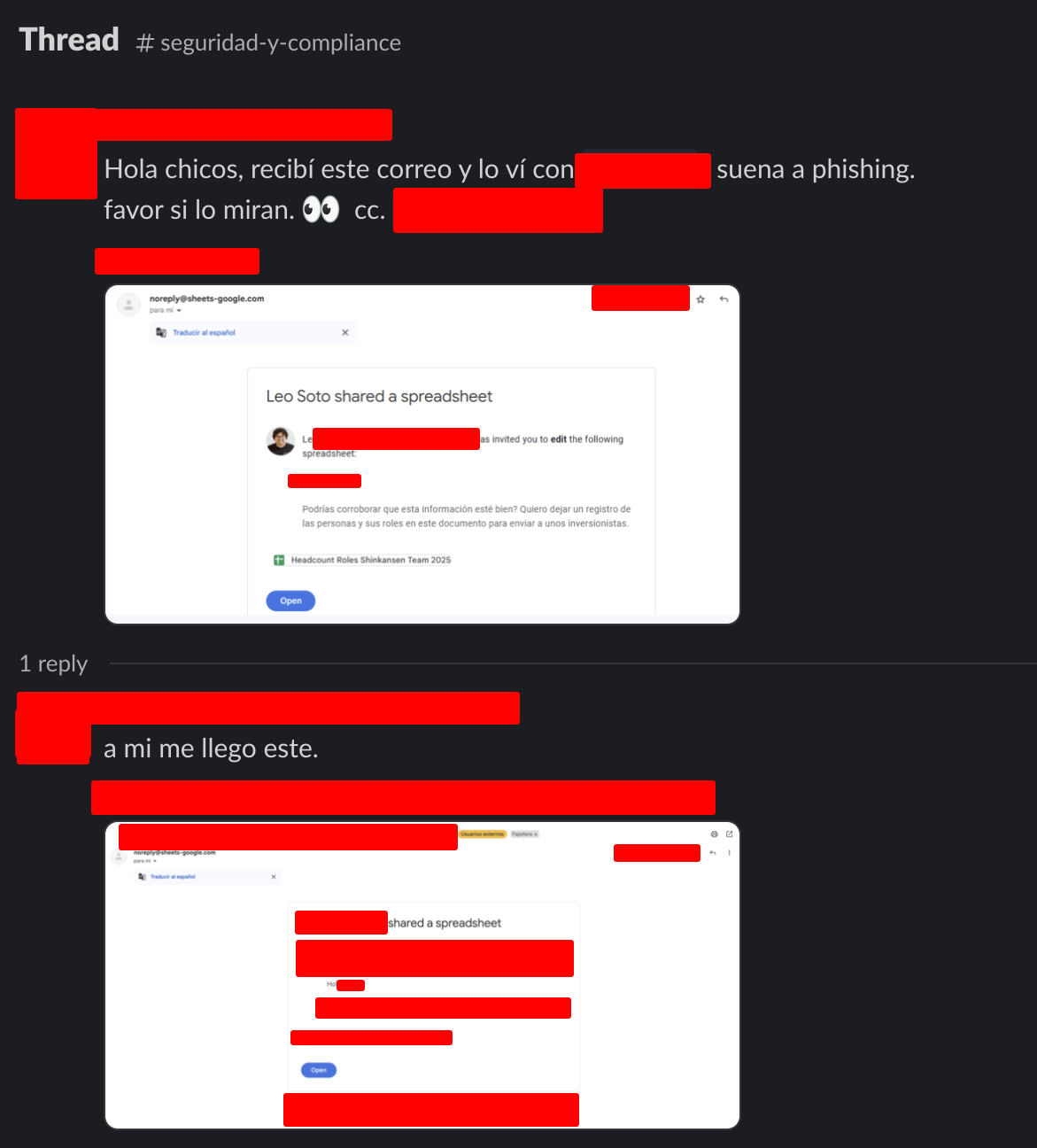

A modo de ejemplo, este es un correo de phishing real elaborado por el equipo de seguridad de shinkansen que fue parte de nuestra campaña interna de phishing preventivo:

Un correo bastante normal a simple vista: mi jefe me está pidiendo ayuda con un documento y me lo comparte para ayudar a llenarlo.

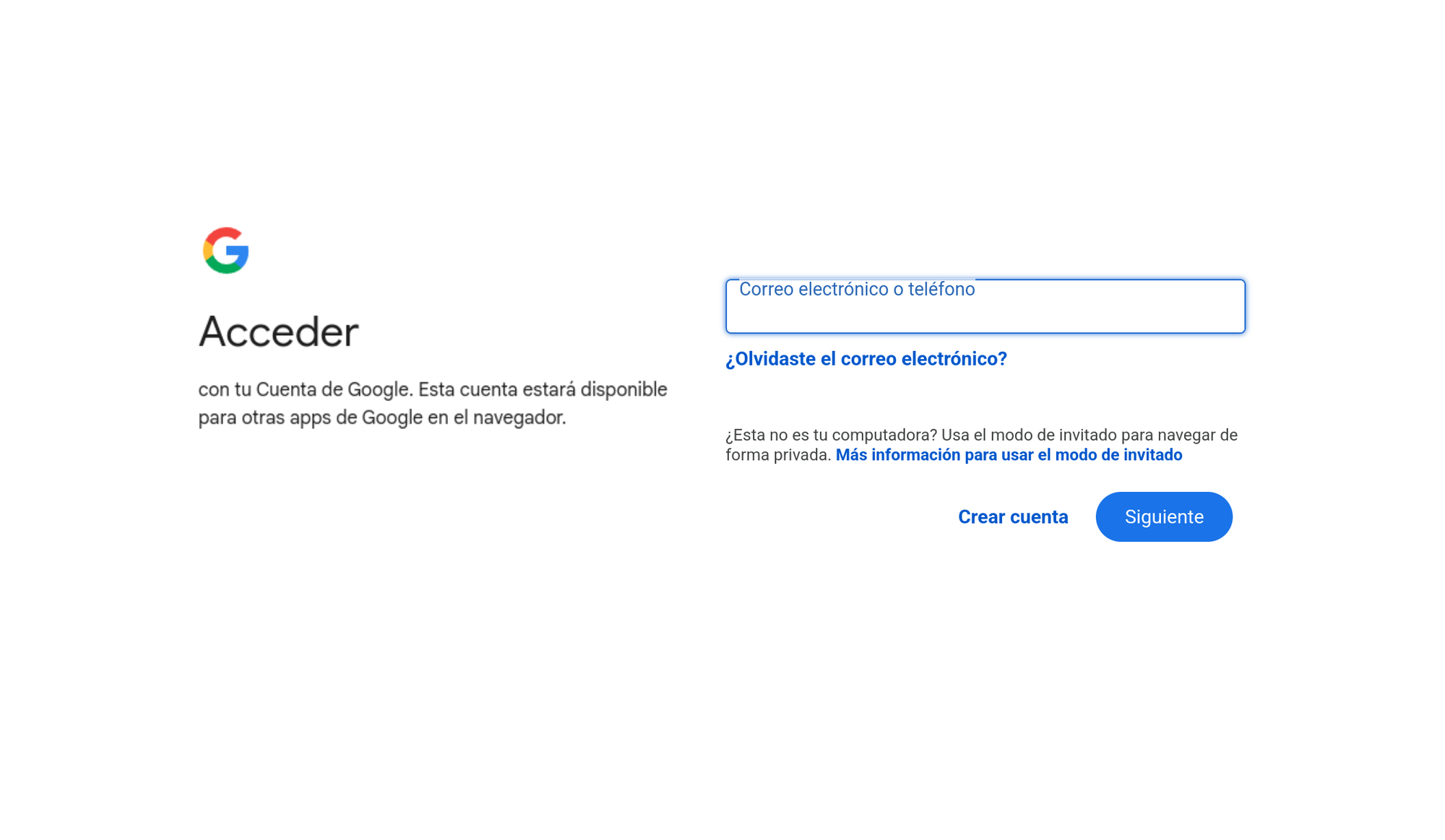

Al abrir el documento, debo iniciar sesión para acceder a él. Todo bien hasta ahora, ¿verdad?

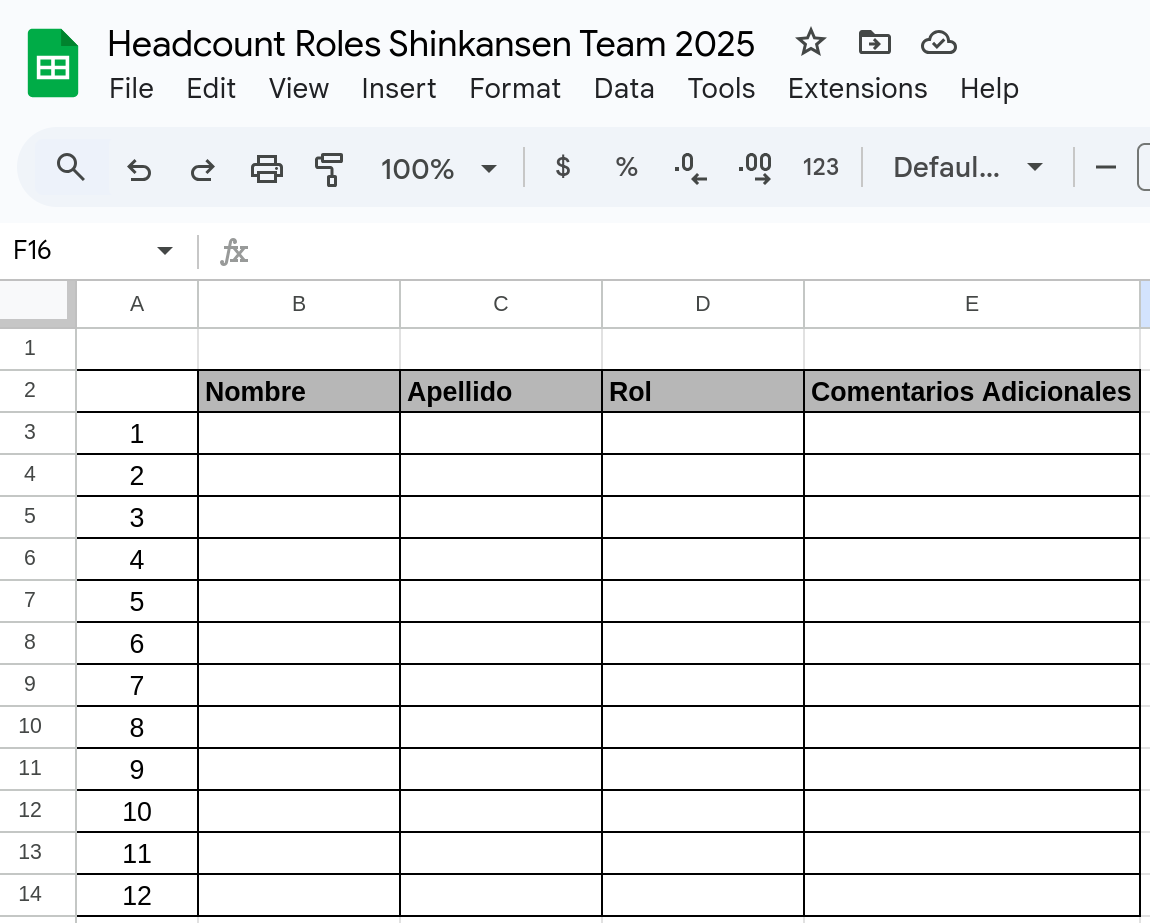

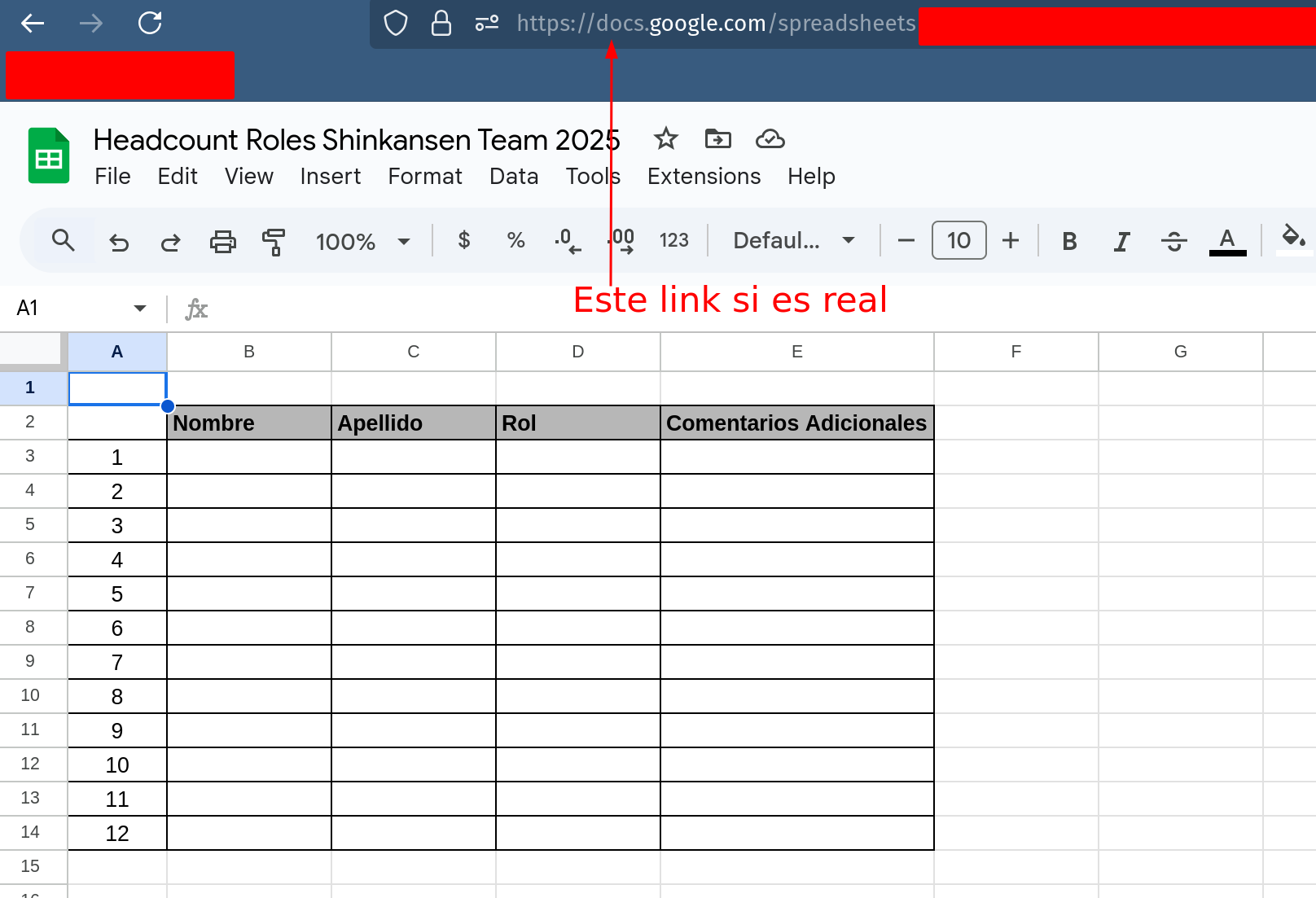

Luego de iniciar sesión, ingreso a un Google Sheet que calza con el contenido descrito en las instrucciones. ¡Voy a empezar a agregar los datos solicitados!

Lo que pasó realmente 😱

Desde antes de abrir el documento, ya hay señales por parte de Gmail que nos tratan de alertar de que el correo podría ser falso o un intento de phishing:

- Gmail marca el correo como externo. Esta es una primera señal de que algo anda mal. Los correos del CEO de la compañía no debieran estar marcados como externos.

- Si lo anterior nos prende las alertas y miramos los detalles del mail, veríamos que fue enviado por noreply@sheets-google.com. Simula ser la cuenta real noreply@sheets.google.com. Muy parecidos a simple vista pero diametralmente distintos en la realidad.

- Si ponemos mucha atención al detalle: el servidor que envió el correo fue uno de Amazon, no de Google. Esto es extraño, ya que dentro de la empresa ocupamos Gmail.

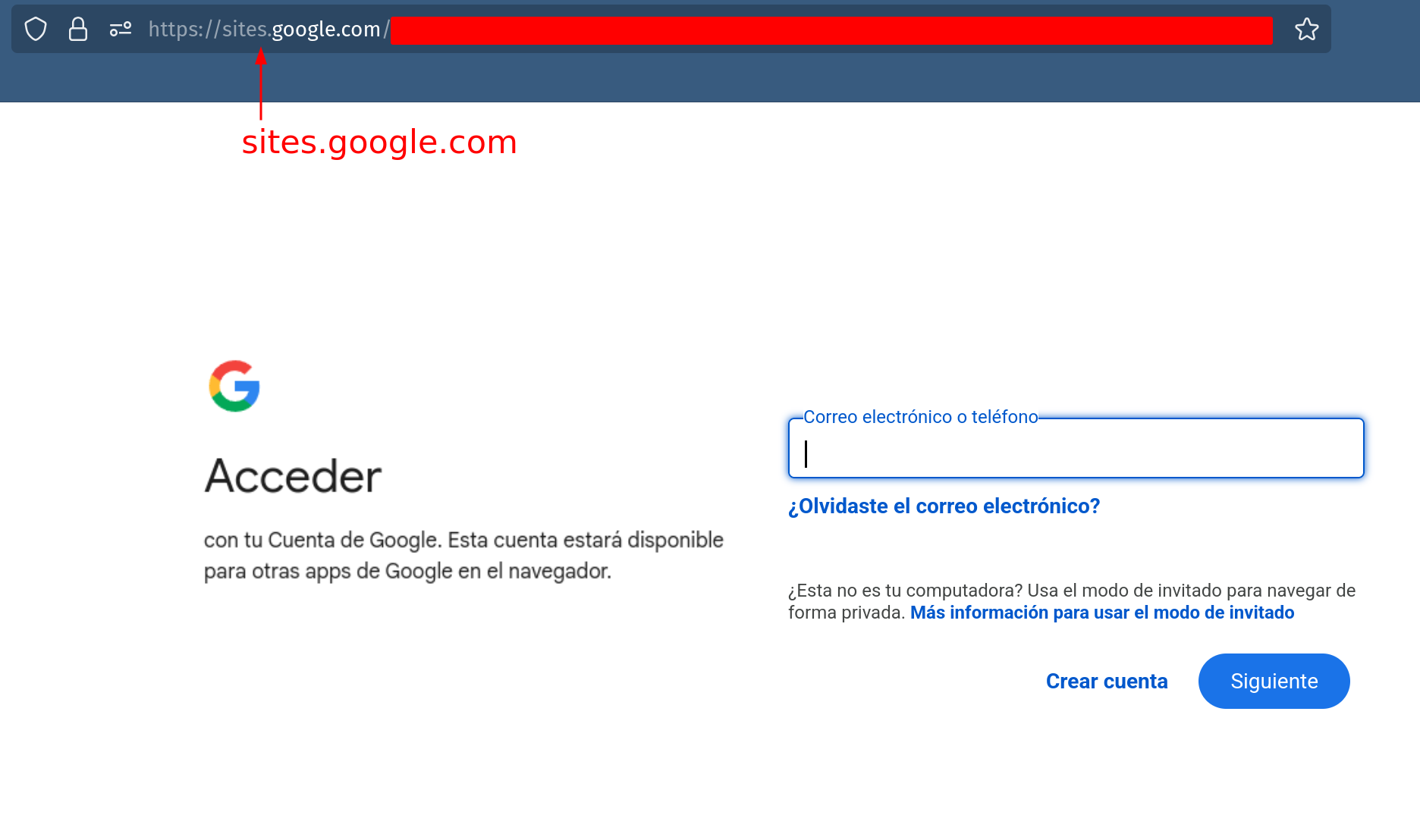

Al hacer clic en el enlace para acceder al documento, éste redirige a sites.google.com. A primera vista parece legítimo, ya que está bajo un dominio oficial de Google. Sin embargo, aquí está el truco: este no es el dominio que Google usa para iniciar sesión. Google autentica a sus usuarios en accounts.google.com, no en Google Sites.

Esta es la etapa más crítica del engaño. El sitio al que llegas es un clon exacto de la página de inicio de sesión de Google, con una única diferencia: está en el lugar equivocado. Google Sites es un servicio que permite a cualquier persona crear su propio sitio web, y en este caso, un atacante ha aprovechado esa herramienta para crear una copia fraudulenta con el objetivo de robar credenciales.

Básicamente, al ingresar tu contraseña aquí, no estás iniciando sesión en tu cuenta de Google, se la estás entregando directamente a un hacker.

Finalmente, después de haber "iniciado sesión"—o al menos creer que lo hicimos—nos encontramos con esta planilla. Pero para ese momento, ya es demasiado tarde.

¿Recuerdan esta planilla? Esta sí es real. Es la última etapa del phishing: para evitar sospechas y hacer que todo parezca legítimo, la víctima es redirigida a un Google Sheet real con acceso público. De esta forma, no hay señales inmediatas de que sus credenciales acaban de ser robadas.

Las empresas reciben intentos de phishing todo el tiempo, y pensar que "aquí nadie caería" es exactamente el tipo de confianza de la cual los atacantes se aprovechan. Además mientras más gente trabaja en la empresa, se vuelve más probable que a alguien, en un mal día, lo pillen desprevenido.

Por eso decidimos realizar estos auto-phishing varias veces en el año (aunque tratando de no hacernos predecibles). Así mantenemos a nuestros compañeros de equipo alertas y entrenados para detectar estos intentos a tiempo. Identificar una amenaza no solo protege a quien la detecta, sino también al resto del equipo:

¿Como Comenzar a Auto-Phishear tu empresa?

Creo que este tipo de ejercicios es un excelente primer paso para fortalecer la seguridad en tu empresa. Simular ataques de phishing permite generar conciencia y desarrollar una cultura de prevención. Para comenzar a implementar este tipo de simulacros recomendamos:

- Gophish — Una herramienta OpenSource para realizar campañas de “auto-phishing”.

- Gophish Templates — Plantillas de correos que puedes utilizar para realizar el testeo.

En próximas publicaciones, profundizaremos los otros ingredientes que mencionamos. Si te interesan, suscríbete a nuestro blog y serás de los primeros en recibir la siguiente entrega: "La seguridad como parte del producto".